印度尼西亚云原生加密劫持新行动

关键要点

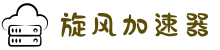

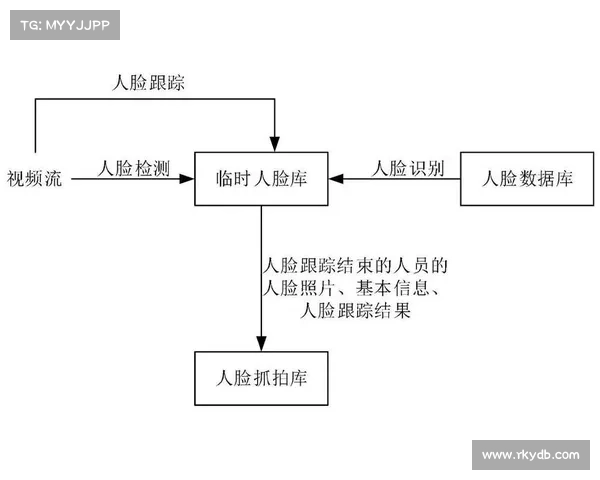

印度尼西亚的新加密劫持行动 AMBERSQUID 专门针对了少量使用的亚马逊网络服务 (AWS) 产品,如 AWS Fargate、AWS Amplify 及 Amazon SageMaker。此次攻击通过利用 EC2 实例,绕过了在 AWS 中请求额外资源所需的批准。攻击者利用 AWS CodeCommit 创建了包含 AWS Amplify 应用源代码的私有库,随后利用 shell 脚本部署加密矿工。研究人员估计,这类攻击可能导致每天损失超过 10000,如果覆盖所有 AWS 区域的话。这次攻击发生在几个月前,印度尼西亚的威胁行为者 GUIvil 被报道通过 AWS Elastic Compute Cloud 进行加密挖掘活动,虽然 Sysdig 的威胁研究总监 Michael Clark 指出 AMBERSQUID 与 GUIvil 之间没有显著重叠。根据 The Hacker News 的报道,AMBERSQUID 选择了 AWS 的不常用服务进行加密挖掘活动,好在相关服务较少受到监控。具体来说,利用 EC2 实例的垃圾邮件行为,使 AMBERSQUID 无需请求额外的资源批准便可执行云服务的滥用,Sysdig 的报告对此进行了详细分析。

攻击的主要手段之一是利用 AWS CodeCommit,通过创建一个私人代码库来储存 AWS Amplify 应用程序的源代码。接着,驾驶员用 shell 脚本自动部署了加密矿工。针对 Amazon SageMaker 和 AWS Fargate 的加密劫持也采用了类似的 shell 脚本手法,展现了攻击者在不同平台上灵活进行操作的能力。

科学上上网工具下载根据研究,如果这类攻击扩展到所有 AWS 区域,损失预计将达到每天超过 10000。尽管 AMBERSQUID 的攻击步骤与之前的 GUIvil 跨区域活动有所重叠,但 Sysdig 的研究指出,两者之间并无直接的关联或重叠。

相关链接

AWS EC2 利用的概述Sysdig Threat Research 分析报告以上信息提醒用户在使用云服务时要保持警惕,并对资源使用情况进行持续监控,以避免成为潜在攻击的目标。